ไปหน้าข่าว 27 ตุลาคม 2563 - 14:21 |

ในปัจจุบันธุรกิจจำนวนมากมีความเข้าใจว่าการทำให้ดิจิทัลเป็นสิ่งจำเป็นสำหรับพวกเขาเพื่อความอยู่รอดและเติบโต จากการศึกษาของ Deloitte Smart Factory ในปี 2019 พบว่า 86% ของผู้ผลิตรู้สึกว่าการริเริ่มของโรงงานอัจฉริยะของตนจะเป็นตัวขับเคลื่อนหลักของความสามารถในการแข่งขันในอีก 5 ปีข้างหน้า ในปี 2020 การริเริ่มเหล่านี้ได้รับการเร่งเนื่องจากการแพร่ระบาดทั่วโลก ในรายงานล่าสุดของ World Economic Forum การสร้างความยืดหยุ่นในระบบการผลิตและอุปทานในบริบท ในช่วง COVID-19 และอื่น ๆ ชี้ให้เห็นว่าผู้ผลิตนำรูปแบบการทำงานใหม่มาใช้และการควบคุมเพื่อเพิ่มความยืดหยุ่นในการผลิต อย่างไรก็ตามในขณะที่เราเผชิญกับวิกฤตในปัจจุบันการเร่งให้เข้าสู่ระบบดิจิทัลเพียงอย่างเดียวไม่เพียงพออีกต่อไป ในบทความนี้เราจะสำรวจวิธีการสร้างเครือข่ายอุตสาหกรรมที่ยืดหยุ่นและปรับใช้การป้องกันความปลอดภัยทางไซเบอร์เพื่อให้การดำเนินงานในอุตสาหกรรมดำเนินไปอย่างต่อเนื่อง

การรักษาความปลอดภัยทางไซเบอร์ในอุตสาหกรรม

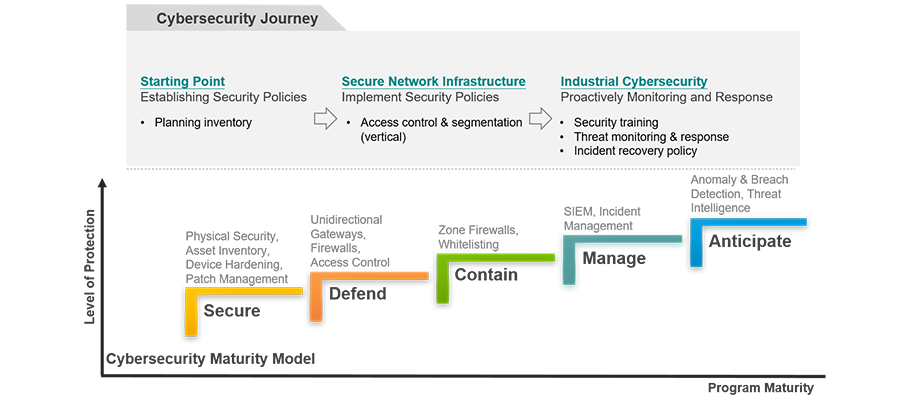

เนื่องจากเหตุการณ์ความปลอดภัยทางไซเบอร์ที่เกิดขึ้นในระบบควบคุมอุตสาหกรรม (ICS) ยังคงเพิ่มขึ้นหลายองค์กรจึงเริ่มพัฒนากลยุทธ์ การรักษาความปลอดภัยทางไซเบอร์ของตนเองเพื่อปกป้องทรัพย์สินที่พวกเขาถือว่ามีความสำคัญต่อการดำเนินงานที่ประสบความสำเร็จ “ มีกระสุนเงินที่สามารถจัดการกับช่องโหว่ทั้งหมดใน ICS ได้หรือไม่” น่าเสียดายที่ไม่มีสิ่งนี้ ความปลอดภัยทางไซเบอร์จำเป็นต้องพิจารณาจากมุมมองที่แตกต่างกัน จุดเริ่มต้นของเส้นทางการรักษาความปลอดภัยบนโลกไซเบอร์มักเริ่มต้นด้วยการประเมินความเสี่ยง หลังจากนี้ บริษัท ต่างๆสามารถกำหนดนโยบายความปลอดภัยได้ ในการดำเนินการตามนโยบายความปลอดภัยคุณควรสร้างสถาปัตยกรรมความปลอดภัยเพื่อช่วยให้บรรลุโครงสร้างพื้นฐานเครือข่ายที่ปลอดภัย ตัวอย่างเช่นการกำหนดผู้ที่สามารถเข้าถึงเครือข่ายโดยใช้รายการควบคุมการเข้าถึง ในที่สุด บริษัท ต่างๆสามารถตรวจสอบและตอบสนองต่อเหตุการณ์ความปลอดภัยทางไซเบอร์ในเชิงรุกได้โดยใช้มาตรการตอบโต้ความปลอดภัยทางไซเบอร์ในอุตสาหกรรมบนเครือข่าย OT

การป้องกันในแนวตั้ง - สร้างโครงสร้างพื้นฐานเครือข่ายที่ปลอดภัยเพื่อใช้นโยบายความปลอดภัย

การจัดการเครือข่าย

เครือข่ายอุตสาหกรรมมักจะปะติดปะต่อกันเป็นเวลาหลายปีหรือหลายทศวรรษ ดังนั้นการได้รับการมองเห็นของเครือข่ายรวมถึงส่วนประกอบและสถาปัตยกรรมต่างๆจึงเป็นก้าวแรกที่ท้าทาย จากประสบการณ์ของเราเราได้ค้นพบว่าเครื่องมือการจัดการเครือข่ายอุตสาหกรรมที่สามารถสแกนเครือข่ายและดึงโทโพโลยีโดยอัตโนมัติจะให้ข้อมูลที่เป็นประโยชน์มากมายแก่วิศวกร OT ซึ่งจะช่วยให้พวกเขาสามารถพัฒนาแผนปฏิบัติการได้

การป้องกันเครือข่าย

การแบ่งส่วนเครือข่ายเป็นข้อควรระวังพื้นฐานที่สามารถทำให้มั่นใจได้ว่ามีการรับส่งข้อมูลเพียงบางส่วนเท่านั้นที่สามารถไหลได้ภายในพื้นที่ที่กำหนด มีหลายวิธีในการแบ่งกลุ่มเครือข่าย ตัวอย่างเช่นไฟร์วอลล์ที่มีสถานะสามารถช่วยสร้างแนวป้องกันแรกโดยไม่จำเป็นต้องเปลี่ยนโทโพโลยีเครือข่ายซึ่งถูกมองว่าเป็นมิตรกับสภาพแวดล้อม OT เนื่องจากต้องทำงานอย่างต่อเนื่อง การสร้าง LAN เสมือน (VLAN) ภายในเครือข่ายขนาดใหญ่ยังสามารถช่วยแบ่งกลุ่มเครือข่ายได้ กฎทั่วไปอีกประการหนึ่งคือการใช้การตรวจสอบสิทธิ์ผ่าน 802.1x (AAA / Radius TACACS) และการควบคุมการเข้าถึงผ่าน ACL ประการสุดท้าย แต่ไม่ท้ายสุดการควบคุมระยะไกลการตรวจสอบและการบำรุงรักษาได้กลายเป็นที่แพร่หลายมากขึ้นในระหว่างการปฏิบัติงานประจำวันของวิศวกร OT ดังนั้นจึงควรจำไว้เสมอว่าการตรวจสอบการเข้าถึงระยะไกลที่ปลอดภัยจะช่วยลดโอกาสในการละเมิด

ความปลอดภัยของอุปกรณ์

ในขณะที่องค์กรต่างๆเริ่มให้ความสำคัญกับการรักษาความปลอดภัยทางไซเบอร์อย่างจริงจังมากขึ้นความท้าทายที่ใหญ่ที่สุดสองประการ ได้แก่ การพัฒนาและใช้นโยบายความปลอดภัยที่ใช้ได้จริงและเหมาะสมกับการตรวจสอบสิทธิ์และการแบ่งส่วนเครือข่าย มาตรฐานเช่น IEC 62443 มีประโยชน์มากในการระบุนโยบายที่เหมาะสมสำหรับเครือข่ายอุตสาหกรรมของตน ดาวน์โหลดเอกสารไวท์เปเปอร์เพื่อเรียนรู้เพิ่มเติมเกี่ยวกับ IEC 62443

การป้องกันในแนวนอน - ปรับใช้ความปลอดภัยทางไซเบอร์ในอุตสาหกรรมเพื่อตรวจสอบและตอบสนองเชิงรุก

ในขณะที่องค์กรต่างๆเริ่มใช้มาตรการรักษาความปลอดภัยทางไซเบอร์ในเครือข่ายอุตสาหกรรมขั้นตอนแรกที่มักจะดำเนินการเพื่อปกป้องการรับส่งข้อมูลเครือข่ายที่เดินทางในแนวตั้งคือกลไกการป้องกันเช่นการแบ่งส่วนเครือข่าย เพียงพอหรือไม่ คำตอบที่น่าเสียดายคือไม่ แม้ว่าการจราจรทางเหนือ - ใต้จะได้รับการจัดการอย่างดีและมีการสร้างการป้องกันอย่างดี แต่พนักงานผู้ขายและผู้รับเหมายังคงสามารถเข้าถึงเครือข่ายได้โดยตรง หากไม่มีมาตรการป้องกันการดำเนินการนี้จะทำให้พวกเขาข้ามการป้องกันแบบเดิม ๆ เช่นไฟร์วอลล์โดยไม่ได้ตั้งใจและอาจนำไวรัสหรือมัลแวร์เข้าสู่เครือข่ายอุตสาหกรรม นี่คือเหตุผลที่การป้องกันในแนวนอนเช่นการแพทช์เสมือนและการป้องกันการบุกรุกเป็นสิ่งสำคัญในการปกป้องทรัพย์สินที่สำคัญเช่น PLC และ HMI

IPS อุตสาหกรรมปกป้องทรัพย์สินที่สำคัญ

เนื่องจาก PLC และ HMI ได้รับการออกแบบมาเพื่อควบคุมกระบวนการผลิตหากการสื่อสารระหว่าง PLC และศูนย์ควบคุมถูกบุกรุกหรือ HMI ทำงานผิดพลาดอาจทำให้เกิดความเสียหายต่อทรัพย์สินหรือแม้แต่บุคลากร ดังนั้นจึงเป็นเรื่องสำคัญที่จะต้องป้องกันไม่ให้โปรโตคอลหรือฟังก์ชันใด ๆ ที่ไม่ได้รับอนุญาตผ่าน PLC และ HMI IPS อุตสาหกรรม (ระบบป้องกันการบุกรุก) มีเทคโนโลยีการตรวจสอบแพ็คเก็ตแบบลึกที่เน้น OT เป็นศูนย์กลางซึ่งสามารถระบุโปรโตคอลทางอุตสาหกรรมหลายแบบและอนุญาตหรือปิดกั้นฟังก์ชันเฉพาะเช่นการเข้าถึงการอ่าน / เขียน ด้วยวิธีนี้คุณจะมั่นใจได้มากขึ้นว่าการรับส่งข้อมูลบนเครือข่ายอุตสาหกรรมของคุณเชื่อถือได้และไม่เป็นอันตราย

Virtual Patching ปกป้องอุปกรณ์ที่ไม่ได้จับคู่

เป็นกฎที่รู้จักกันดีในการอัปเดตอุปกรณ์อยู่เสมอเพื่อป้องกันภัยคุกคามทางไซเบอร์ อย่างไรก็ตามในเครือข่ายอุตสาหกรรมบางครั้งก็ไม่เหมาะที่จะหยุดการดำเนินการเพื่อดำเนินการอัปเดต นอกจากนี้อาจไม่มีการอัปเดตสำหรับทรัพย์สินที่สำคัญเหล่านี้ ตัวอย่างเช่น HMI บางตัวกำลังทำงานบน Windows XP ซึ่งไม่รองรับการอัปเดตอีกต่อไป ภายใต้สถานการณ์เช่นนี้แพตช์เสมือนจริงมีบทบาทสำคัญในการปกป้องทรัพย์สินที่สำคัญจากภัยคุกคามความปลอดภัยทางไซเบอร์ล่าสุด

การจัดการความปลอดภัยเสนอการมองเห็นที่ชัดเจน

เมื่อเครือข่ายพร้อมใช้งานอาจเป็นเรื่องท้าทายในการดูแลรักษาและปรับเปลี่ยนเครือข่ายอย่างรวดเร็ว ดังนั้นซอฟต์แวร์การจัดการความปลอดภัยจึงมีประโยชน์มากสำหรับการจัดการอุปกรณ์และนโยบายความปลอดภัยตลอดจนการดำเนินการแพตช์เสมือน

เนื่องจากไม่มีโซลูชันการรักษาความปลอดภัยทางไซเบอร์เพียงอย่างเดียวองค์กรต่างๆจึงต้องตรวจสอบสถานะของตนเองและเลือกโซลูชันที่เหมาะสม ลองคิดจากทั้งสองมุมมองของโครงสร้างพื้นฐานเครือข่ายที่ปลอดภัยและความปลอดภัยทางไซเบอร์ในอุตสาหกรรมเพื่อสร้างการป้องกันในแนวตั้งและแนวนอน

Moxa ได้ผสมผสานระหว่างเครือข่ายอุตสาหกรรมและความเชี่ยวชาญด้านความปลอดภัยทางไซเบอร์เพื่อให้สามารถปกป้องสำหรับเครือข่ายอุตสาหกรรมของคุณได้

visit http://www.moxa.com/Security to learn more

AWK-3252A Series Industrial IEEE 802.11a/b/g/n/ac wireless AP/bridge/client

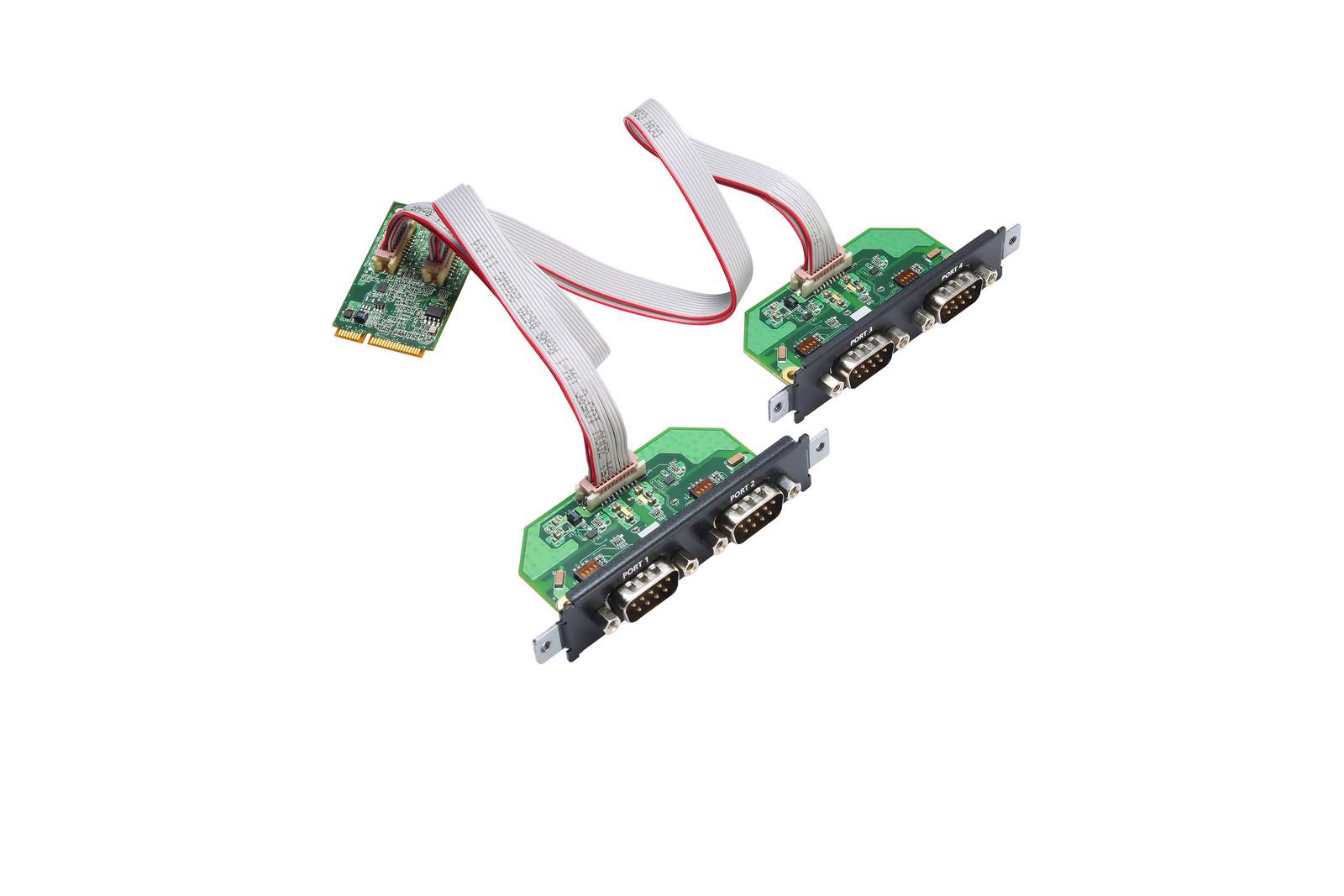

CP-114N Series 4-port RS-232/422/485 Mini PCI Express boards

SIS Tech showcase 2023 (Siam Paragon)

EDS-G2005-EL Series 5-port entry-level unmanaged full Gigabit Ethernet switches with metal housing

NPort W2150A-W4/W2250A-W4 Series 1 and 2-port serial-to-Wi-Fi (802.11a/b/g/n) device servers with a wireless client